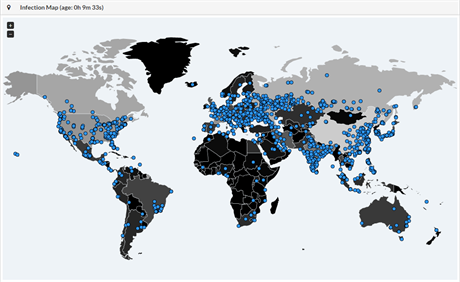

Vyděračský virus WannaCry se začal po světě šířit v pátek 12. května. Přestože se díky zásahu britského bezpečnostního výzkumníka podařilo šíření tohoto viru zastavit, napadl přes 200 tisíc počítačů ve 150 zemích a odborníci varují před dalším podobným útokem, který by tak snadno zastavit nešel.

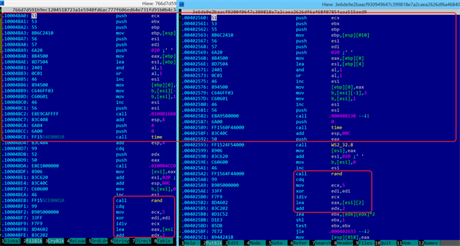

Zároveň pokračuje pátrání po autorech tohoto viru, který využil zranitelnosti ve starších systémech Windows. Vývojář společnosti Google Neel Mehta, který se proslavil v roce 2014, když při pečlivém procházení opensourcového OpenSSL odhalil chybu v šifrování SSL/TLS známou jako Heartbleed (více v našem článku), se nyní vrátil do centra mediální pozornosti. Na svém twitterovém účtu upozornil na podobnost viru WannaCrypt s virem Lazarus.

Jeho vodítko později potvrdila firma Kaspersky Lab: „Tato kryptická zpráva odkazuje na podobnost mezi dvěma vzorky, respektive jejich zdrojovými kódy. Těmi vzorky jsou starší verze WannaCry z února 2017, která vypadá jako velmi raná varianta, a kódu skupiny Lazarus APT z února 2015,“ uvádí globální analytický tým Kaspersky Lab.

Severokorejská skupina Lazarus byla mimo jiné zodpovědná za útok na společnost Sony v roce 2014, v roce 2016 se zase pokusila vykrást Central Bank of Bangladesh.

„Pokud by se takové obvinění potvrdilo, byl by WannaCry první známý státem sponzorovaný ransomware,“ píše Matt Suiche, bezpečnostní výzkumník pracující v Dubaji, který na svém blogu podobnost podrobně rozebírá „Autorství skupiny Lazarus by dávalo smysl, už v minulosti usilovali o krádež finančních prostředků.“

Souhlasí s ním i firma Symantec, podle ní autorství skupiny Lazarus napovídá šifrování, která WannaCry používá. „Předchozí verze WannaCry používala nástroje, které byly dosud využívány pouze severokorejskou skupinou Lazarus.“

Falešná stopa, nebo naopak mazání stop?

V elektronickém světě je však často snadné podvrhnout něčí podpis. Sluší se tedy dodat, že takováto podobnost v kódu zdaleka neznamená důkaz autorství.

To potvrzuje i David Emm, hlavní bezpečnostní analytik týmu GReAT společnosti Kaspersky Lab: „Naši analytici jsou si vědomi toho, že se v případě této podobnosti může jednat o záměrnou falešnou stopu (false flag).“

Jedním z vodítek, že se o falešnou stopu nejedná, je ovšem načasování a rozšíření jednotlivých verzí. V novější verzi WannaCry je totiž tato část kódu odstraněna „Tento krok tak může být pokusem o zahlazení stop vedoucích ke strůjcům kampaně WannaCry,“ domnívá se Emm. „Tato podobnost sama o sobě neposkytuje dostatečně přesvědčivý důkaz o napojení ransomwaru WannaCry na skupinu Lazarus. Může ale vést k dalším zjištěním, která přinesou více informací o původu WannaCry, který je doposud záhadou.“

O vícero nepřímých důkazech ukazujících na KLDR dnes hovořil i Simon Čche (v anglické transkripci Simon Choi), šéf jihokorejské antivirové společnosti Hauri. Čche poukázal na to, že způsob provedení připomíná dřívější útoky připisované KLDR. Dodal, že komunistický režim není žádným nováčkem, pokud jde o kryptoměnu bitcoin, ve které vyděračský software vyžaduje platbu. Připomněl, že Pchjongjang k takzvané těžbě, tedy získávání bitcoinů, používá škodlivé počítačové programy nejméně od roku 2013.

Časté otázky a odpovědiZákladní informace o ransomware, který se šíří pod jmény Wanna Decryptor, WannaCry, WCRY nebo WannaCrypt0r.

|