Malware s názvem RottenSys se tvářil jako systémová aplikace System Wi-Fi service a do smartphonů se vloudil v některé části dodavatelského řetězce výrobců. S největší pravděpodobností u společnosti, která upravuje firmware smartphonů na míru před jejich expedicí samotným výrobcům. To byl koneckonců i případ z loňského roku, kdy bylo u některých smartphonů, kterým firmware upravoval čínsky Adups, zjištěno samovolné odesílání osobních dat na čínské servery každé tři dny.

RottenSys je pokročilý typ malwaru, který navzdory svému názvu, za který se ukrývá (System Wi-Fi service), pochopitelně žádné služby související s wi-fi konektivitou uživateli nenabízí. Naopak využívá všech udělených práv ke sběru uživatelských dat a jejich dalšímu zpracování. Analýza Check Pointu ukazuje, že tento malware byl poprvé zjištěn v září 2016 a doposud jím bylo infikováno bezmála pět milionů smartphonů.

Nakaženy byly smartphony zavedených značek

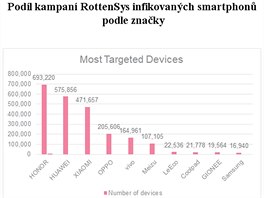

Zatímco v případě kauzy související s firmou Adups Technology se problém týkal zejména extra levných smartphonů značky BLU, v případě nově zjištěné škodlivé kampaně byly infikovány smartphony zavedených značek, což je obzvláště alarmující.

Smutnou statistiku v tomto ohledu vede Huawei spolu s dceřinou značkou Honor, v součtu jich bylo nakaženo přes 1,2 milionu kusů. Téměř půl milionu dotčených přístrojů pochází z dílen Xiaomi a logo OPPO nebo Vivo mělo přibližně 370 tisíc telefonů. V síti během výroby nakažených smartphonů však uvízly i samsungy, byť jich podle zprávy společnosti bylo v porovnání s čínskými výrobci jen zanedbatelné množství.

Není to poprvé, kdy bylo odhaleno nakažení značkových smartphonů přímo v rámci dodavatelského řetězce. Některé modely smartphonů Samsung, LG, Xiaomi, Asus, Google, Oppo a Lenovo byly loni přímo z výroby distribuovány s předinstalovaným trojanem Loki a ransomwarem SLocker, který smartphony zablokoval a jejich majitele pak vyzýval k zaplacení výkupného.

Peníze pro útočníky až na prvním místě

Škodlivý kód o sobě na infikovaném smartphonu dává vědět poměrně agresivní reklamou. Vyskakovací okna a jiné formy inzerce se totiž zobrazují přímo na výchozí obrazovce systému, někdy dokonce i přes celý displej.

Obrana je snadnáPokud váš smartphone vykazuje výše popsané chování a jeho běžné používání znepříjemňují vyskakující reklamy, pak je pravděpodobné, že je mezi nakaženými. Obrana je v tomto případě naštěstí snadná, stačí zavítat do menu Nastavení – Aplikace a oznámení - Informace o aplikaci (struktura menu se může napříč značkami mírně lišit) a mezi nainstalovanými tituly hledat následující: com.android.yellowcalendarz com.changmi.launcher com.android.services.securewifi com.system.service.zdsgt Pokud některou z aplikací v seznamu najdete, jednoduše ji odinstalujte. |

Jen během posledních deseti dnů byla podle statistiky Check Pointu reklama zobrazena více než třináctmilionkrát, což znamenalo přibližně 550 tisíc kliknutí.

To při uvažovaném výnosu 20 až 40 centů za klik znamenalo pro útočníky výdělek nejméně 110 tisíc dolarů (téměř 2,27 milionu korun). Denní výnos tedy činil nejméně 227 tisíc korun.

RottenSys je navíc naprogramován tak, aby dále komunikoval se servery útočníků, instaloval skrze ně nové komponenty a také operoval s daty uživatelů, jelikož hackeři mají nad infikovanými smartphony úplnou kontrolu. Nakažené smartphony se pak stávají součásti takzvaného botnetu, tedy celé sítě takto infikovaných zařízení.

Obvyklá obezřetnost by nebyla nic platná

Každý trochu zkušenější uživatel ví, že slepá instalace aplikací bez jakékoli předchozí kontroly je dosti nezodpovědná a představuje nejsnazší cestu, jak ekosystém vlastního smartphonu obohatit o malware, tedy aplikaci se škodlivým kódem.

Přestože Google stále zvyšuje zabezpečení a kontrolní mechanismy aplikačního obchodu Play, za jeho pomyslné brány tu a tam škodlivé aplikace projdou. Na to následně velmi rychle reagují právě výrobci softwarových bezpečnostních řešení, jako je například výše zmíněný izraelský Check Point. Ti posléze informace o zjištěných hrozbách předají Googlu a ten dotčené tituly obratem z portálu vyřazuje.

Jak ovšem ukazuje poslední případ zjištěné softwarové nákazy, uživatel může k malwaru v telefonu přijít i v případech, že je, co se týče instalace nových aplikací, velmi obezřetný a disciplinovaný. Miliony uživatelů totiž smartphone s malwarem přímo zakoupily a o skutečnosti, že jim v telefonu řádí škodlivý kód, proto neměly ani potuchy.